Con el presente artículo continuamos publicando las ponencias relacionadas con el primer módulo de IntelCon sobre Dirección y Planificación. En esta ocasión os hablaré de la ponencia que impartí (Pablo Bentanachs – @BentanachsPablo) en el propio congreso IntelCon dónde os hablo sobre qué es el framework TIBER, y como la ciberinteligencia cobra una gran importancia a lo largo de todo el marco. Durante la ponencia expongo unos breves conceptos introductorios alrededor de TIBER, como por ejemplo cuales son las fases que lo componen y como planificar cada una de estas. Antes de finalizar la sesión podréis ver un escenario ficticio donde es ejecutado el framework TIBER enfocado en ejercicios de Threat Intelligence.

[su_spoiler title=»CONTENIDO DEL ARTÍCULO» open=»yes» style=»fancy» icon=»caret-square» anchor=»indice» class=»my-custom-spoiler»]

- Conociendo al ponente

- Puntos tratados en la ponencia

- Visualización del video de la ponencia

- Visualización de la presentación de la ponencia

- Conclusión

- Información adicional sobre el TIBER-EU

[/su_spoiler]

Conociendo al ponente

Actualmente formo parte de Telefónica siendo Manager de los productos de MDR y Threat Hunting a nivel global, sin embargo, en el momento de la ponencia trabajaba como analista senior de Threat Intelligence en EY.

Adicionalmente, soy colaborador en la comunidad de Ciberinteligencia GINSEG, Cibercooperante con INCIBE y voluntario en Fundación GoodJob, contando además con las certificaciones CISM y CRTIA, un Máster en Ciberseguridad por el IE y una carrera en el International Business por Temple University en el campus de Tokio.

Puntos tratados en la ponencia

La ponencia trata sobre el framework TIBER, un marco europeo que ya ha sido adoptado en varios países y entidades de la Unión Europea, aunque todavía es relativamente desconocido en España.

A lo largo de la ponencia tratare diferentes conceptos alrededor de TIBER, en donde explicaré que es, cuáles son sus objetivos y que fases tenéis disponibles con el marco. Los puntos tratados en la ponencia son los siguientes:

- Qué es el TIBER-EU

- Fases del framework TIBER

- Posible futuro del TIBER-EU

- Escenario ficticio de Threat Intelligence

Qué es el TIBER-EU

La sesión comienza explicando que es TIBER por medio de la siguiente frase:

[su_quote cite=»Pablo Bentanachs en IntelCon»]TIBER-EU (Threat Intelligence Based Ethical Red Teaming) es un marco común desarrollado por el Banco Central Europeo en 2018 que ofrece una prueba de Red Team controlada y personalizada dirigida por Threat Intelligence.

[/su_quote]

La meta de hacer un ejercicio TIBER es la de determinar cuáles son los actores maliciosos que tienen más posibilidades reales de atacar a una entidad. Esto se consigue empleando lo que se conoce como Threat Intelligence desde el inicio del proyecto. Una vez determinado el atacante, se imitan sus TTPs y se monta un escenario para que el Red Team lo lleve a cabo. Con esto se busca simular un ataque real de un atacante real.

Este tipo de prueba ayudará a la organización a evaluar sus capacidades de protección, detección y respuesta. Adicionalmente, el Blue Team entrará en juego después del ejercicio de Red Team para ver que se puede mejorar para poder evitar un ataque real.

Los objetivos del TIBER-EU son:

- Mejorar la resiliencia cibernética de las entidades y del sector financiero

- Estandarizar la forma en la que las entidades realizan el ejercicio de Red Team dirigido por Threat Intelligence en toda la UE

- Orientar y capacitar a las autoridades

- Respaldar los ejercicios de TIBER entre jurisdicciones para entidades multinacionales

- Reducir la carga regulatoria sobre las entidades y fomentar el reconocimiento mutuo de estos ejercicios en toda la UE

Fases del framework TIBER

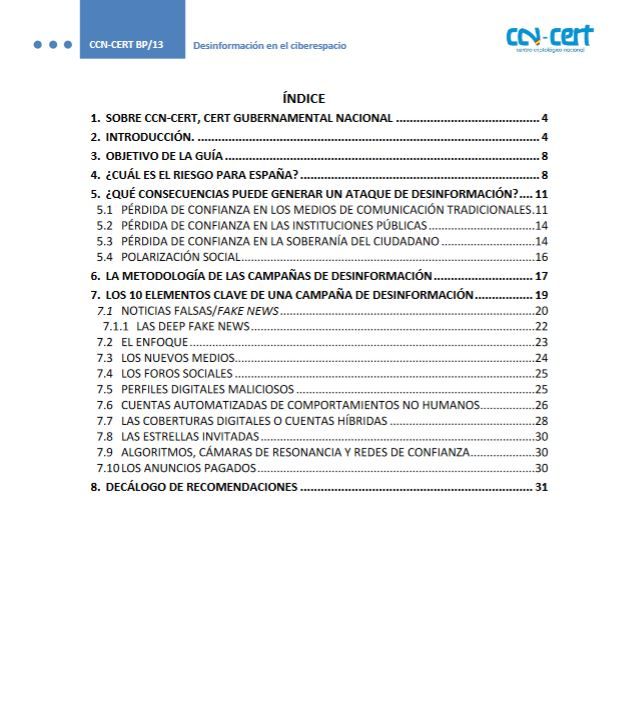

El framework TIBER dispone de una serie de fases que permiten evaluar cual es el nivel de seguridad de una entidad financiera simulando escenarios reales utilizando pruebas de Threat Intelligence y de Red Team de manera conjunta. Dichas fases comienzan con una preparación de no más de dos meses, seguidos de una fase de pruebas con un máximo de cuatro meses y finalmente una fase de cierre de un mes. Podéis ver un resumen de las fases mencionadas en la imagen inferior.

1. Fase de preparación

La fase de preparación suele durar en torno a 1 o 2 meses y se compone de dos subfases siendo el Alcance y la Contratación de servicios de TI (Threat Intelligence) y de RT (Red Team).

Primera subfase: Alcance

El objetivo primordial de esta subfase es la de acordar el alcance de la prueba del TIBER entre la entidad a la que se le va a realizar la prueba y las autoridades pertinentes (i.e. El equipo de TIBER del Banco Central Europeo, el Centro Nacional de Ciberseguridad, el departamento de ciberseguridad del Banco Central donde se vaya a efectuar el test).

El alcance debe de incluir la Funciones Críticas de la entidad. El TIBER define las funciones críticas como: «Las personas, procesos y tecnologías para realizar un servicio que, si se interrumpe, podría tener un efecto negativo en la estabilidad financiera, la seguridad y la solidez de la entidad«.

Segunda subfase: Contratación de servicios de TI y de RT

En esta subfase, la entidad tiene que seleccionar a los proveedores de Threat Intelligence y de Red Team que vayan a llevar a cabo el ejercicio del TIBER.

El equipo TIBER del Banco Central Europeo también tiene que dar el visto bueno a las empresas que sean seleccionadas, ya que es un framework creado por ellos y se testearan funciones críticas de la entidad.

2. Fase de pruebas

Esta es la fase más larga (puede durar entre 4 y 5 meses) y más relevante; dentro de esta fase se encuentran la fase de Threat Intelligence y la fase de Red Team.

A pesar de que se trata de crear escenarios emulando las TTPs de los actores reales, las pruebas de Threat Intelligence y de Red Team cuentan con bastantes limitaciones que no tienen los ciberatacantes como son: tiempo, recursos, obligaciones legales y morales.

Fase de pruebas: Threat Intelligence

La meta de esta subfase es la de encontrar uno (o varios) escenarios que se adapten perfectamente a la entidad y a los posibles atacantes.

El informe final para esta fase es el TTI (Targeted Threat Intelligence), el cual es un informe de inteligencia de amenazas personalizado y enfocado a la entidad a las que se le está haciendo el TIBER-EU. El objetivo es utilizar inteligencia real relacionada con la entidad teniendo en cuenta los actores que pueden atacar a dicha entidad y diseñar escenarios de ataque que pueden seguir los atacantes.

Los escenarios que saldrán de esta subfase serán utilizados por el Red Team. Estos escenarios se basan en la evidencia disponible en el mundo real de adversarios, combinados con investigación de OSINT y conocimientos de las Funciones Críticas que forman parte del alcance.

Dentro del informe de TTI se analizan e investigan dos elementos – el objetivo (la entidad) y la amenaza (el adversario).

Primer elemento – El Objetivo

Aquí buscamos información sobre posibles superficies de ataque en toda la entidad. Se debe de llevar a cabo el reconocimiento total de la empresa como suelen hacer los atacantes centrándonos en las vulnerabilidades. Esto permitirá que la información encontrada sea puesta en contexto y que pueda ser incluida en el desarrollo de los escenarios. Información que se busca en esta fase puede incluir:

- Dominios/Subdominios

- Vulnerabilidades web

- Malware asociado

- IPs / Rango de IPs

- Leaks: Credenciales, documentos internos

- Servicios expuestos

- Perfiles digitales de empleados y de VIPs

- APKs no oficiales

- Etc

Dentro de la investigación del objetivo también queremos mirar a la situación estratégica de la entidad que pueda despertar el interés de un ciberatacante a intentar comprometer la entidad. La información que se busca en esta fase puede incluir:

- Expansiones a otros países/sectores

- Presencia geográfica

- Fusiones y adquisiciones

- Nuevos productos/servicios

- Estrategia a corto/medio/largo plazo

- Importancia en la economía

- Geopolítica

Segundo elemento – La amenaza

Cuando nos centramos en este elemento, lo que buscamos no es solo encontrar un actor malicioso que tenga capacidades y recursos para llevar a cabo un ataque, sino que sus TTPs encajen con las vulnerabilidades que se han encontrado en el objetivo.

Para determinar el actor malicioso con más posibilidades de atacar a la entidad, os comento una metodología centrándonos en ataques conocidos enfocados en:

- Sector financiero

- Ciberataques en el país/región donde se encuentre la entidad

- Ataques a funciones críticas que la entidad haya listado en la fase de alcance

Una vez se obtiene una lista de posibles atacantes, relacionamos lo que hemos encontrado de los dos elementos; el objetivo y la amenaza para determinar el atacante con más posibilidades de atacar a la entidad. Finalmente obtendremos un posible adversario que tiene capacidades y previa experiencia a atacar a entidades similares a la entidad. A partir de ahí se puede comenzar a desarrollar escenarios.

El desarrollo de escenarios representa el punto clave de transición entre los proveedores de Threat Inteligence y el Red Team.

Herramientas recomendadas para Threat Intelligence

Para efectuar investigaciones de Threat Intelligence os recomiendo una serie de herramientas que podrán ayudaros a efectuar este tipo de ejercicios.

Fase de pruebas: Red Team

Esta subfase comienza después de haber obtenido el informe de TTI al igual que el escenario en el que se detalla el cómo se debe de llevar a cabo el ataque para que sea lo más realista posible.

Durante la ejecución del test, el equipo de Red Team debe de ser lo más sigiloso posible para evitar la detección. Al mismo tiempo, a pesar de que el Red Team tendrá un escenario que seguir, es posible que surjan obstáculos que no se han tenido en cuenta en la subfase anterior. Por lo tanto el Red Team debe demostrar creatividad para desarrollar formas alternativas de ataque.

Todas las acciones que tome el equipo de Red Team deben de ser documentadas para poder ser replicadas en el futuro.

3. Fase de Cierre

El ejercicio del TIBER termina con una serie de acciones:

- Informes del Red Team y del Blue Team

- Replay del ejercicio por parte del Red Team y del Blue Team

- Feedback de 360º de todas las partes involucradas

- Certificado de que se ha realizado la prueba de manera satisfactoria

- Analizar y compartir la información clave con el Banco Central Europeo y distintas organizaciones institucionales de Europa

Posible Futuro del TIBER-EU

Para terminar la parte teórica, os hablo sobre lo que a mi juicio son los siguientes pasos del TIBER. Estos son:

- Obligación Normativa. Aunque ahora mismo la realización de un ejercicio de TIBER no es obligatorio, en el futuro seguramente será obligatorio en el sector financiero.

- Expansión del marco financiero a otros sectores. Aunque el TIBER-EU se centra en la industria financiera, es probable que otros sectores adopten un marco parecido en el que sea Threat Intelligence la que lleve la batuta.

- Estandarización. Si se realizan ejercicios del TIBER-EU en toda Europa, los resultados serán aceptados y validados por autoridades de otros países dentro de la UE.

Escenario Ficticio de TI

Para terminar la ponencia presento un escenario ficticio en el que explico los pasos que tienen que darse en la subfase de Threat Intelligence. De esta manera trato de ilustrar la parte práctica del TIBER mostrando los tipos de datos que pueden ser obtenidos y cómo podemos analizarlos.

Visualización del video de la ponencia

En el presente video podéis visualizar en su totalidad la ponencia

Visualización de la presentación de la ponencia

En la presente presentación podéis visualizar el contenido utilizado en la ponencia.

Conclusión

El framework TIBER-EU no es muy conocido entre los asistentes de IntelCon según las respuestas del cuestionario de registro. Por este hecho la presente ponencia es vital para planificar proyectos de Threat Intelligence y Red Team correctamente bajo el marco TIBER.

La idea sobre esta ponencia era introducir conceptos sobre el marco TIBER, ya que en un futuro próximo puede ser un framework importante en el sector de la ciberseugridad.

Información adicional sobre el TIBER-EU

How to implement the European framework for Threat Intelligence-based Ethical Red Teaming

Services Procurement Guidelines