Hoy os traemos un artículo donde os hablamos sobre una máquina virtual desarrollada por la empresa FireEye, el cual,...

Archivo para la categoría: Threat Intelligence

contactanos, estaremos encantados de atenderte [email protected]

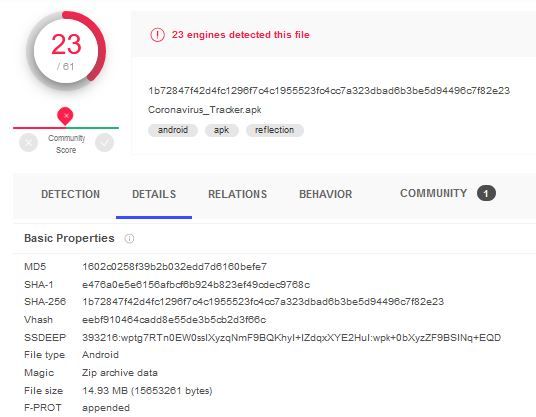

Análisis de una APK – Coronavirus Tracker

GINSEG Ciberinteligencia Cibervigilancia OSINT, , Amenazas, Noticias, Threat Intelligence, Análisis, Android, APK, Coronavirus, Coronavirus_Tracker, COVID19, Malware, VirusTotal, 0En estos dias de crisis debido al coronavirus (COVID-19) están apareciendo múltiples páginas webs fraudulentas intentando engañar al usuario,...

Análisis njRAT. «Backdor: MSIL/Bladabindi» PARTE I

GINSEG Ciberinteligencia Cibervigilancia OSINT, , Amenazas, Noticias, Threat Intelligence, Análisis de malware, Análisis estático, Backdoor, Malware, MSIL/Bladabindi, njRAT, RAT, UUE, uuencode, 0Compartimos la primera parte de una serie de artículos sobre el análisis de la amenaza njRAT. Analizaremos una muestra...

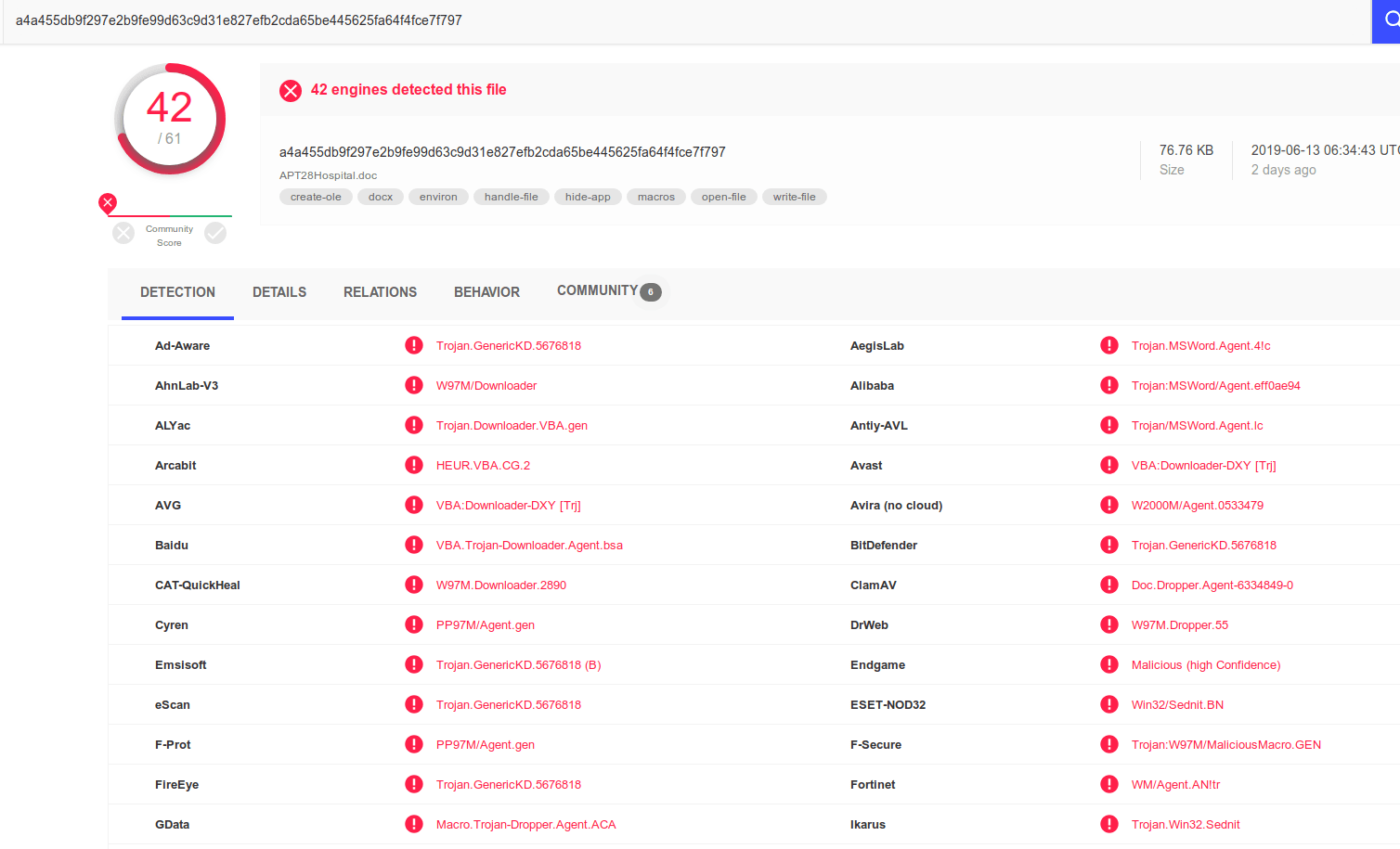

Análisis de una amenaza – Fancy Bear – APT28

GINSEG Ciberinteligencia Cibervigilancia OSINT, , Amenazas, Ciberinteligencia, Noticias, Threat Intelligence, Amenaza, Análisis APT, APT, APT28, Ciberinteligencia, CTI, Fancy Bear, Threat Intelligence, 0Análisis de malware adjudicado al actor "APT28 Fancy Bear" , campaña orientada al sector hotelero en Europa y Oriente...

Diario, una nueva herramienta de análisis de malware

GINSEG Ciberinteligencia Cibervigilancia OSINT, , Ciberinteligencia, Noticias, Threat Intelligence, 11paths, Análisis de malware, API, Ciberinteligencia, DIARIO, Documentos Ofimáticos, Eleven Paths, Goodware, Hash, JavaScript, Latch, Macro, Macro Malware Detection using Machine Learning Techniques, Malicious PDF Documents Detection using Machine LearningTechniques, Malware, Malware Excel, Malware PDF, Malware Word, Miguel Ángel de Castro, Pablo San Emeterio, PDF, RootedCON, rootedCON2019, Telefonica, Threat Intelligence, threatintel, 1En el último congreso de seguridad informática RootedCON 2019, Miguel Angel de Castro y Pablo San Emeterio presentaron Diario,...

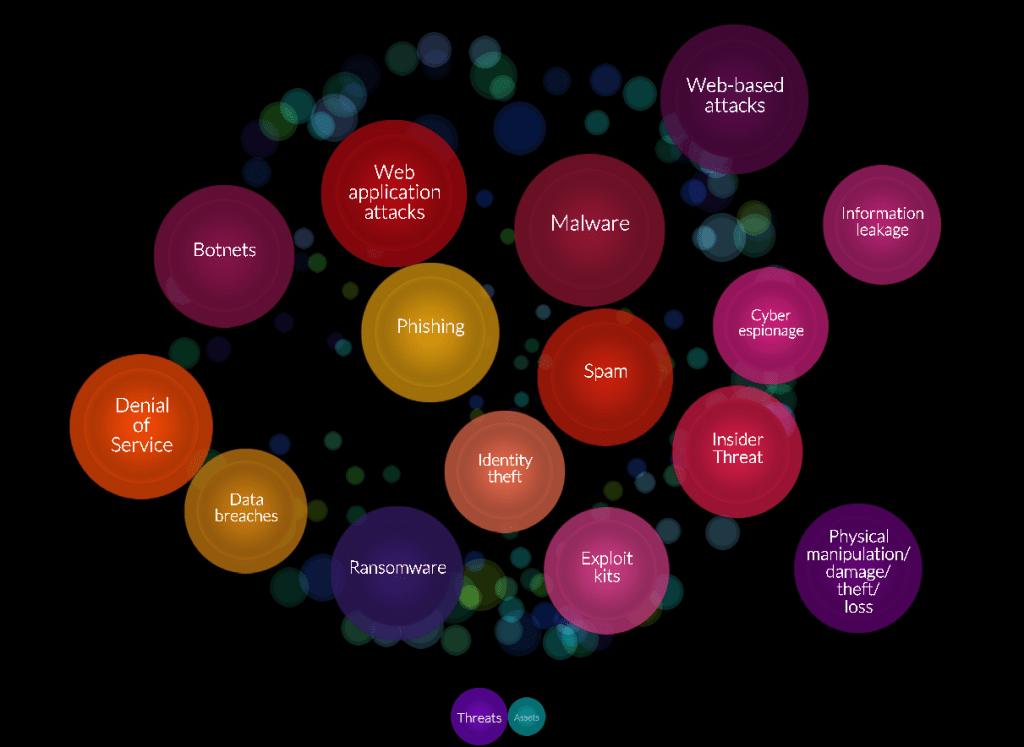

Conociendo que es la Ciberinteligencia y el Cyber Threat Intelligence

GINSEG Ciberinteligencia Cibervigilancia OSINT, , Ciberinteligencia, Noticias, Threat Intelligence, Activo, Actores, Amenazas, Ciberinteligencia, COMINT, CTI, Cyber Threat Intelligence, Deep Web, Ecuación del Riesgo, ELINT, Evaluación del Riesgo, HUMINT, Impacto, Ingeniería Social, OSINT, Riesgos, SIGINT, SOCMINT, Vulnerabilidad, 7Descubre las diferencias entre los conceptos de activo, vulnerabilidad, amenaza y riesgo. Conoce que es y para qué sirve...