El pasado mes de abril os trajimos el primer boletín elaborado en conjunto con DerechodelaRed (@DerechodelaRed), en el cual pudisteis ver un análisis realizado sobre el actor malicioso Vicious Panda. Si os perdisteis dicha lectura podéis verlo en el siguiente enlace: Analizando el actor Vicious Panda: La campaña del COVID-19 – Boletín DDR.

En este segundo boletín participamos varias comunidades, incorporándose en esta edición los amigos de Flu Project (@fluproject), Hack Madrid (@hackmadrid) y HC0N (@h_c0n), junto con la presencia y apoyo institucional de C1B3RWALL (@C1b3rWall). La idea en si del propio boletín es ofrecer un contenido de mayor calidad con el objetivo de que tengáis mensualmente un producto final sobre ciberseguridad que cuente con diferentes secciones escritas por cada comunidad sobre un caso concreto.

Contenido del boletín de mayo

El presente boletín está estructurado y organizado por una serie de secciones efectuadas por cada una de las comunidades que formamos la alianza. En esta edición contamos con las secciones de Ginseg, Derecho de la Red y Flu Project, además de una entrevista múltiple efectuada por Luis Diago de Aguilar (@DiagoAguilar) con dos grandes profesionales del sector de la ciberseguridad:

- Casimiro Nevado, inspector de Policía Nacional y coordinador del congreso de ciberseguridad C1B3RWALL (@C1b3rWall)

- Daniel Mery, co-fundador de Hack Madrid %27 (@hackmadrid), Co-organizador de Madrid Haskell User Group y Project Manajer de Epsilon Hack.

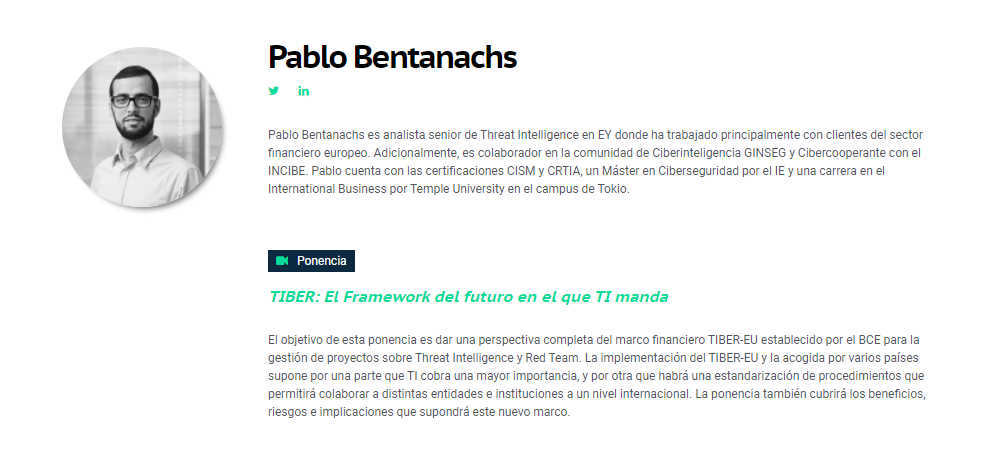

En la sección de Ginseg (@gIntelSeg), participo con un breve análisis sobre el grupo malicioso SilverTerrier en representación de la propia comunidad de ciberinteligencia. Dentro del análisis dispondremos de la siguiente estructura:

- Presentación del grupo malicioso

- Operaciones atribuidas a SilverTerrier

- Vista general de los IoCs detectados en las operaciones

- Tipos de malware que suele utilizar SilverTerrier

- Tácticas, Técnicas y Procedimientos (TTPs) atribuidos a SilverTerrier

- Investigación y análisis sobre la superficie de la amenaza a partir de los dominios y direcciones IP detectados como IoCs

En la sección de Flu Project (@fluproject) participa Ariel Hakimi por medio de una investigación sobre un determinado fraude ligado a una supuesta inversión en productos financieros a través de bitcoins. Dentro del análisis dispondremos de la siguiente estructura:

- Los antecedentes del propio caso explicando de que trata el fraude

- De Facebook a Twitter. Investigación del caso partiendo desde el origen e hilando diferentes evidencias entre sí, encontrando relaciones

- Diferentes nombre, una misma estafa

En la sección de DerechodelaRed (@DerechodelaRed) participa Luis Diago de Aguilar (@DiagoAguilar) con un breve resumen sobre la amenaza Maze. Dentro del propio resumen dispondremos de la siguiente estructura:

- Zona de actualización de la amenaza

- Características de la amenaza

- Campañas de Malspam efectuadas por la amenaza

- Solicitud de rescate a las víctimas

Comunicación del boletín por medio de la alianza de comunidades

Difusión del boletín a través de los perfiles sociales de las diferentes comunidades que conformamos la alianza.

Visualización del boletín

En esta sección puede visualizarse el propio boletín publicado en conjunto con Derecho de la Red y Flu Project, en esta ocasión.

Contacto

Facilitamos todos nuestros perfiles de redes sociales en el caso de que necesitéis contactar con nosotros.

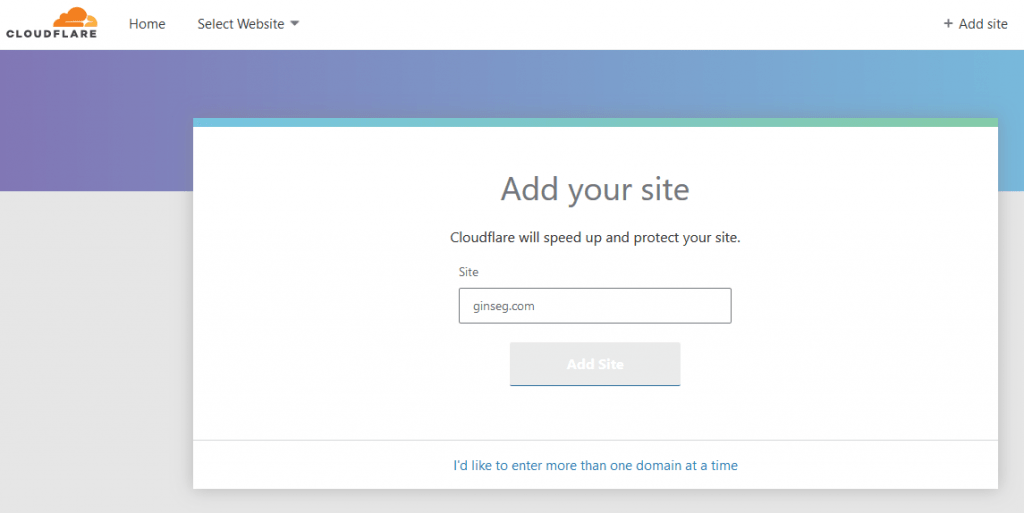

- Sitio web de Ginseg: https://ginseg.com

- Sitio web de DerechodelaRed: https://derechodelared.com

- Sitio web de Flu Project: https://www.flu-project.com

- Sitio web de C1b3rwall: https://www.c1b3rwall.es/

- Sitio web de Hack Madrid: Hack Madrid

- Sitio web de HC0N: https://www.h-c0n.com

- Twitter: @Ginseg, @DerechodelaRed, @fluproject, @hackmadrid, @C1b3rWall, @hackmadrid y @h_c0n

- Canales de Telegram: Threat Intelligence Ginseg, @DerechodelaRed, @fluproject y @C1b3rWall

- Grupos de Telegram: @ginseg